【零基础】华为VRRP、MSTP、NAT、BFD配置案例,超详细,建议收藏

VRRP(Virtual Router Redundancy Protocol)和MSTP(Multiple Spanning Tree Protocol)是两种不同的协议,VRRP是一种用于实现网关冗余的协议,而MSTP是一种用于提供网络冗余和容错的协议。

虽然它们是不同的协议,但它们可以在网络中一起使用,以提供更高的可靠性和容错能力。在这种情况下,VRRP可以用于实现网关冗余,确保网络中始终有可用的网关设备,而MSTP可以用于提供网络冗余,确保网络中没有单点故障。

具体来说,如果在网络中使用VRRP和MSTP组合,则可以将两个协议配置在不同的设备上。其中,VRRP协议可以在多个设备之间配置,以提供网关冗余。而MSTP协议可以在所有设备之间配置,以提供网络冗余。

在这种配置下,如果某个设备的网关出现故障,则VRRP协议将自动将另一个设备的网关设备选为活动网关,并接管流量。同时,MSTP协议可以在其他设备之间重新计算网络拓扑,并重新配置网络,以确保网络中没有单点故障。

VRRP和MSTP组合可以提供更高的可靠性和容错能力,使网络能够更好地应对故障和故障恢复。

目录

前言

1.实验背景介绍

2.拓扑图

3.设备命名规则

4.设备互联信息

5.设备配置

6.内外网互访、NAT结果验证

7.总结

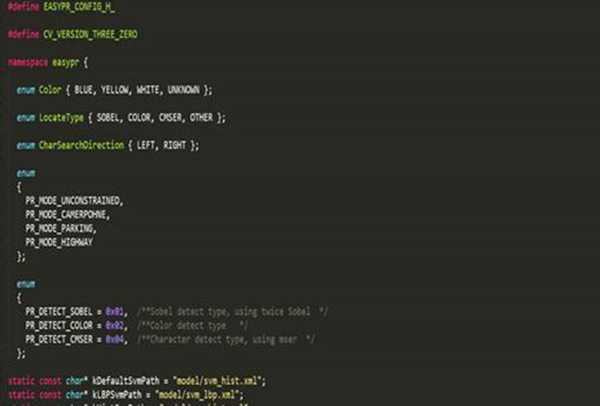

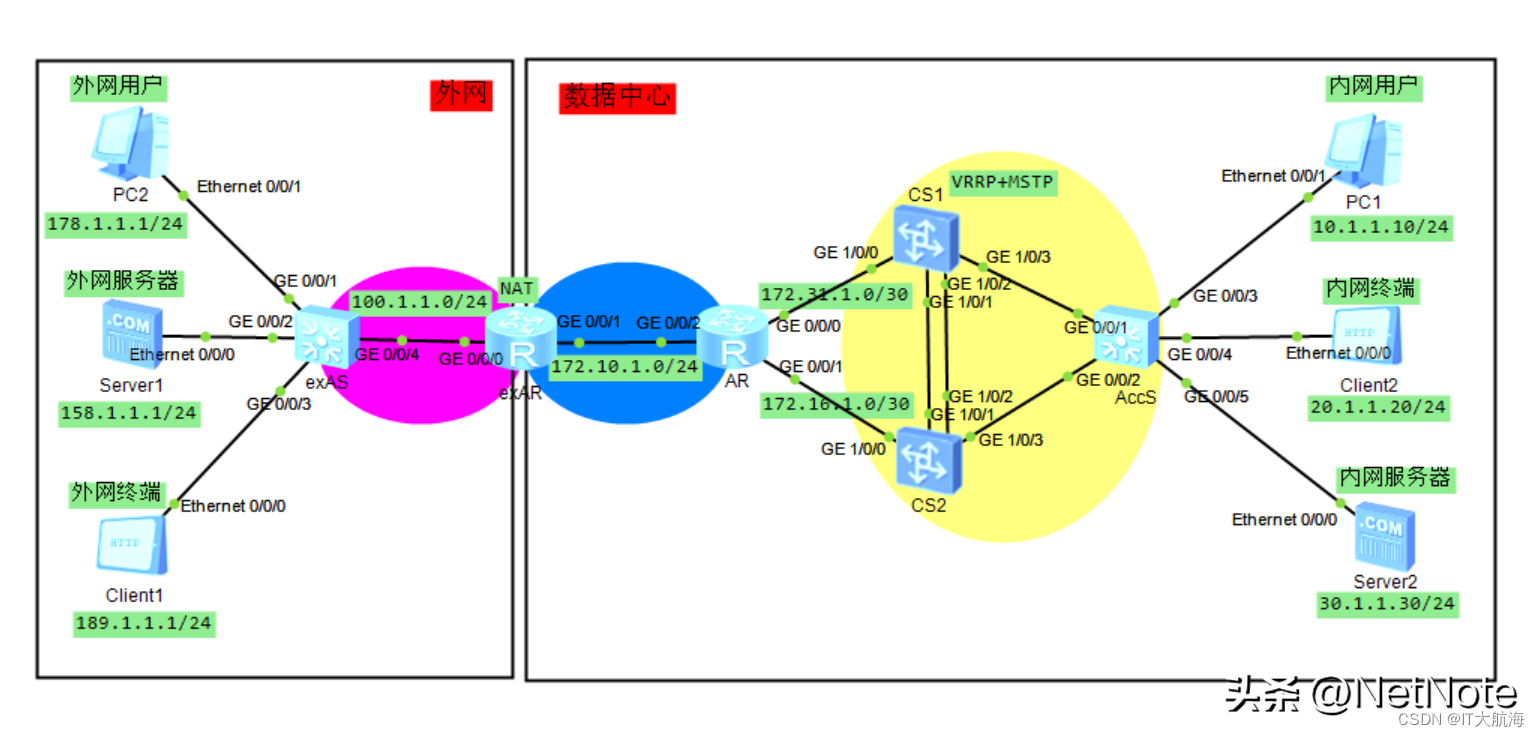

理论背景:本实验通过将MSTP协议和VRRP协议进行结合组网,验证网络架构的冗余性和健壮性。同时搭建内网和外网两大部分,模拟外网用户和内网用户通过数据中心和城域网进行业务交互。出口设备将内外网的用户、终端和服务器地址进行双向转换,增加网络访问的合规性。本实验中出口设备因为存在双向动态NAT,并且NAT地址池所分配的IP地址范围较大,所以要实现端到端精准访问控制较难,想到这一点的可以一起讨论。

实际需求:外网用户、终端需要访问内网用户和服务器,内网用户、终端需要访问外网用户和服务器,并且在访问时有以下需求:

1.公网IP进入内网时需要被NAT为内网地址才能予以访问;

2.内网IP访问外网时需要以公网IP访问。

同时,在数据中心,核心交换区需要有较强的冗余性,要求整体网络较健壮,经过核心设备时流量需要负载。

IP地址规划规则:以最后一个段为准,相对于设备为“左小右大”,相对于线路为“左大右小”。例如:线路:左端口:192.168.1.2/24,右端口:192.168.1.1/24;设备:左端口:192.168.1.1/24,右端口:192.168.1.2/24。

拓扑图

拓扑图

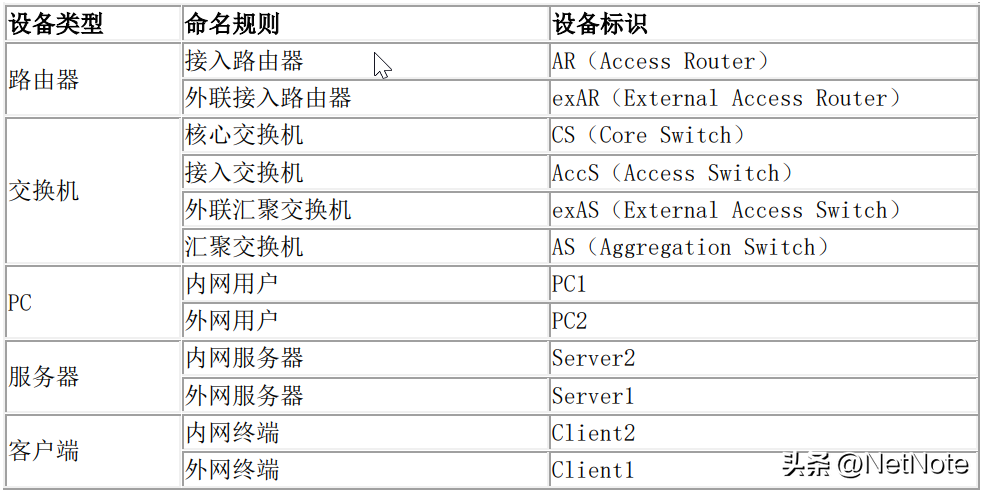

设备命名表

设备命名表

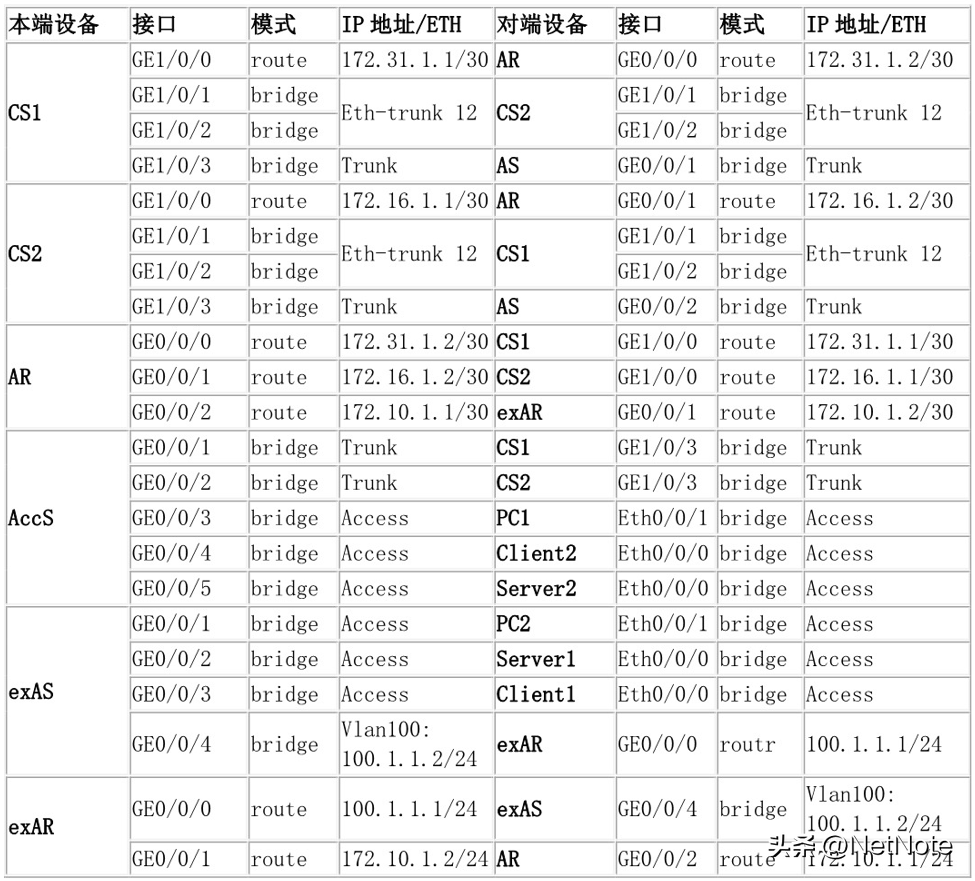

设备互联表

设备互联表

CS1:

MSTP配置:

vlan batch 10 20 30 //创建vlan

stp enable //开启stp

stp mode mstp //stp模式切换为mstp

stp instance 1 root primary

//配置STP实例1,并将本地设备指定为该实例的主根桥

stp instance 2 root secondary //配置STP实例2,并将本地设备指定为该实例的次要根桥

stp region-configuration //配置mstp域

region-name huawei //mstp域名

instance 1 vlan 10 //绑定实例和vlan

instance 2 vlan 20 30

MSTP主要起到负载和防环的作用,将实例和vlan绑定后,流量访问将根据实例和vlan的映射情况进行负载分担。

BFD配置:

bfd 1 bind peer-ip 172.31.1.2 interface GE1/0/0 source-ip 172.31.1.1 //创建BFD单跳检测

discriminator local 1 //配置本地标识

discriminator remote 2 //配置远端标识

配置BFD双向检测机制目的是监测端口状态,当接口发生故障时和VRRP联动使得VRRP优先级降低。

VRRP配置:

interface Vlanif10 //配置vlan接口

ip address 10.1.1.254 255.255.255.0

vrrp vrid 1 virtual-ip 10.1.1.250

vrrp vrid 1 priority 120 //配置vrrp的优先级,默认为100

vrrp vrid 1 preempt timer delay 3 //配置抢占延迟时间,默认为立即抢占

vrrp vrid 1 authentication-mode md5 huawei //配置认证秘钥

vrrp vrid 1 track bfd session-name 1 reduce 50

vrrp vrid 2 virtual-ip 10.1.1.251

vrrp vrid 2 authentication-mode md5 huawei

interface Vlanif20

ip address 20.1.1.254 255.255.255.0

vrrp vrid 3 virtual-ip 20.1.1.250

vrrp vrid 3 priority 120

vrrp vrid 3 preempt timer delay 3

vrrp vrid 3 authentication-mode md5 huawei

vrrp vrid 3 track bfd session-name 1 reduce 50

vrrp vrid 4 virtual-ip 20.1.1.251

vrrp vrid 4 authentication-mode md5 huawei

interface Vlanif30

ip address 30.1.1.254 255.255.255.0

vrrp vrid 5 virtual-ip 30.1.1.250

vrrp vrid 5 priority 120

vrrp vrid 5 preempt timer delay 3

vrrp vrid 5 authentication-mode md5 huawei

vrrp vrid 5 track bfd session-name 1 reduce 50

vrrp vrid 6 virtual-ip 30.1.1.251

vrrp vrid 6 authentication-mode md5 huawei

VRRP主要起到网关冗余的作用,配置vrrp后将根据配置优先级选出主备,正常情况下数据都通过主设备(master)进行转发,当主设备发生故障(接口故障或者单机故障) 时,备设备(backup)就会接管主设备进行数据的转发,保证业务不中断。

接口和路由配置:

interface Eth-Trunk12 //创建L2聚合端口

port link-type trunk

port trunk allow-pass vlan 10 20 30

interface GE1/0/0

undo portswitch

undo shutdown

ip address 172.31.1.1 255.255.255.252

interface GE1/0/1

undo shutdown

eth-trunk 12 //加入聚合端口12

interface GE1/0/2

undo shutdown

eth-trunk 12

interface GE1/0/3

undo shutdown

port link-type trunk

port trunk allow-pass vlan 10 20 30

ip route-static 0.0.0.0 0.0.0.0 172.31.1.2 //配置默认路由

配置链路聚合的作用是增加链路的收发带宽同时也增加链路的冗余,增强设备间的数据转发安全。

查看:

MSTP:

[CS1]display stp brief

MSTID Port

Role STP State

Protection

Cost

Edged

0 GE1/0/3

ROOT forwarding

none

199999

disable

0 Eth-Trunk12

ALTE discarding

none

99999

disable

1 GE1/0/3

DESI forwarding

none

199999

disable

1 Eth-Trunk12

DESI forwarding

none

99999

disable

2 GE1/0/3

ALTE discarding

none

199999

disable

2 Eth-Trunk12

ROOT forwarding

none

99999

disable

VRRP:

[CS1]display vrrp

Type:

N: Normal

A: Administrator

M: Member

L: Load-Balance

LM: Load-Balance-Member

Total:6

Master:3

Backup:3

Non-active:0

VRID State

Interface

Type

Virtual IP

----------------------------------------------------------------

1 Master

Vlanif10

N

10.1.1.250

2 Backup

Vlanif10

N

10.1.1.251

3 Master

Vlanif20

N

20.1.1.250

4 Backup

Vlanif20

N

20.1.1.251

5 Master

Vlanif30

N

30.1.1.250

6 Backup

Vlanif30

N

30.1.1.251

Eth-Trunk:

[CS1]dis eth-trunk 12

Eth-Trunk12's state information is:

Working Mode: Normal

Hash Arithmetic: According to flow

Least Active-linknumber: 1 Max Bandwidth-affected-linknumber: 32

Operating Status: up

Number of Up Ports in Trunk: 2

--------------------------------------------------------------------------------

PortName

Status

Weight

GE1/0/1

Up

1

GE1/0/2

Up

1

BFD:

<CS1>display bfd session all verbose

(w): State in WTR

(*): State is invalid

Total UP/DOWN Session Number : 1/0

--------------------------------------------------------------------------------

Name : 1

(Single Hops) State : Up

--------------------------------------------------------------------------------

Local Discriminator

: 1

Remote Discriminator : 2

Session Detect Mode

: Asynchronous Mode Without Echo Function

BFD Bind Type

: Interface(GE1/0/0)

Bind Session Type

: Static

Bind Peer IP Address : 172.31.1.2

Bind Interface

: GE1/0/0

Bind Source IP Address : 172.31.1.1

FSM Board ID

: 1

ToS-EXP

: 7

Min Tx Interval (ms) : 1000

Min Rx Interval (ms) : 1000

Actual Tx Interval (ms): 1000

Actual Rx Interval (ms): 1000

WTR Interval (ms)

: -

Detect Interval (ms) : 3000

Local Detect Multi

: 3

Active Multi

: 3

Destination Port

: 3784

TTL

: 255

Process PST

: Disable

Config PST

: Disable

Last Local Diagnostic : Control Detection Time Expired

Bind Application

: VRRP

Session Description

: -

--------------------------------------------------------------------------------

CS2:

MSTP配置:

vlan batch 10 20 30

stp instance 1 root secondary

stp instance 2 root primary

stp enable

stp region-configuration

region-name huawei

instance 1 vlan 10

instance 2 vlan 20 30

BFD配置:

bfd 1 bind peer-ip 172.16.1.2 interface GE1/0/0 source-ip 172.16.1.1

discriminator local 3

discriminator remote 4

配置BFD双向检测机制目的是监测端口状态,当接口发生故障时和VRRP联动使得VRRP优先级降低。

VRRP和BFD配置:

interface Vlanif10

ip address 10.1.1.1 255.255.255.0

vrrp vrid 1 virtual-ip 10.1.1.250

vrrp vrid 1 authentication-mode md5 huawei

vrrp vrid 2 virtual-ip 10.1.1.251

vrrp vrid 2 priority 120

vrrp vrid 2 preempt timer delay 3

vrrp vrid 2 authentication-mode md5 huawei

vrrp vrid 2 track bfd session-name 1 reduce 50

interface Vlanif20

ip address 20.1.1.1 255.255.255.0

vrrp vrid 3 virtual-ip 20.1.1.250

vrrp vrid 3 authentication-mode md5 huawei

vrrp vrid 4 virtual-ip 20.1.1.251

vrrp vrid 4 priority 120

vrrp vrid 4 preempt timer delay 3

vrrp vrid 4 authentication-mode md5 huawei

vrrp vrid 4 track bfd session-name 1 reduce 50

interface Vlanif30

ip address 30.1.1.1 255.255.255.0

vrrp vrid 5 virtual-ip 30.1.1.250

vrrp vrid 5 authentication-mode md5 huawei

vrrp vrid 6 virtual-ip 30.1.1.251

vrrp vrid 6 priority 120

vrrp vrid 6 preempt timer delay 3

vrrp vrid 6 authentication-mode md5 huawei

vrrp vrid 6 track bfd session-name 1 reduce 50

接口和路由配置:

interface Eth-Trunk12

port link-type trunk

port trunk allow-pass vlan 10 20 30

interface GE1/0/0

undo portswitch

undo shutdown

ip address 172.16.1.1 255.255.255.252

interface GE1/0/1

undo shutdown

eth-trunk 12

interface GE1/0/2

undo shutdown

eth-trunk 12

interface GE1/0/3

undo shutdown

port link-type trunk

port trunk allow-pass vlan 10 20 30

ip route-static 0.0.0.0 0.0.0.0 172.16.1.2

查看:

MSTP:

[CS2]display stp brief

MSTID Port

Role STP State

Protection

Cost

Edged

0 GE1/0/3

ROOT forwarding

none

199999

disable

0 Eth-Trunk12

DESI forwarding

none

99999

disable

1 GE1/0/3

ALTE discarding

none

199999

disable

1 Eth-Trunk12

ROOT forwarding

none

99999

disable

2 GE1/0/3

DESI forwarding

none

199999

disable

2 Eth-Trunk12

DESI forwarding

none

99999

disable

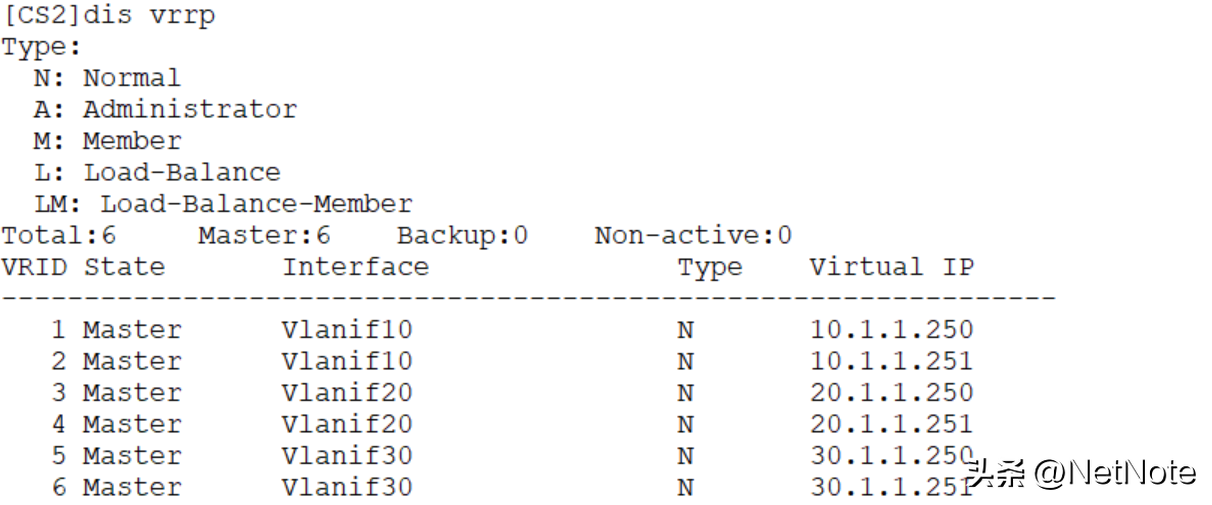

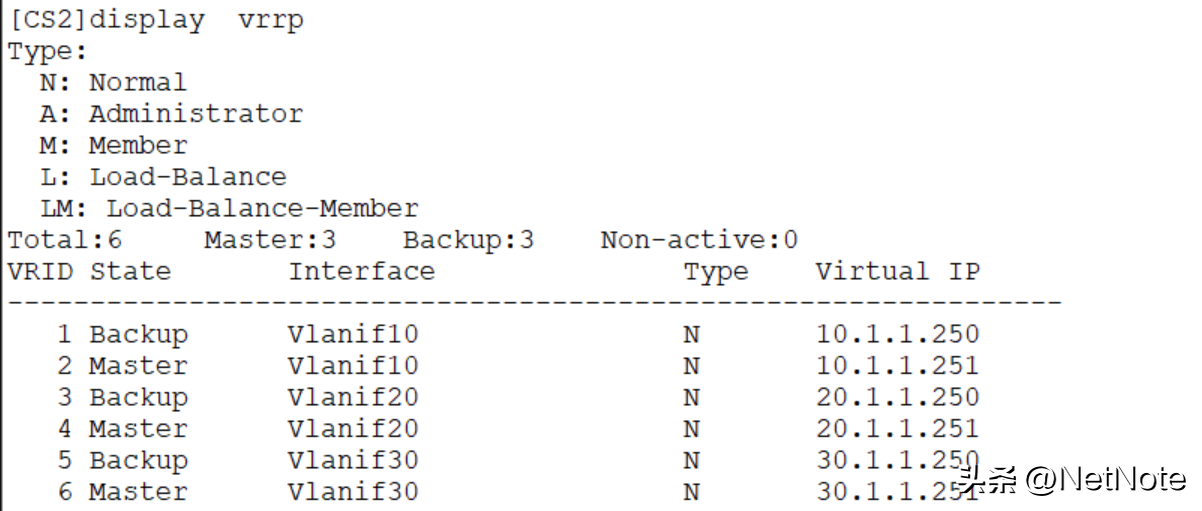

VRRP:

[CS2]display vrrp

Type:

N: Normal

A: Administrator

M: Member

L: Load-Balance

LM: Load-Balance-Member

Total:6

Master:3

Backup:3

Non-active:0

VRID State

Interface

Type

Virtual IP

----------------------------------------------------------------

1 Backup

Vlanif10

N

10.1.1.250

2 Master

Vlanif10

N

10.1.1.251

3 Backup

Vlanif20

N

20.1.1.250

4 Master

Vlanif20

N

20.1.1.251

5 Backup

Vlanif30

N

30.1.1.250

6 Master

Vlanif30

N

30.1.1.251

Eth-Trunk:

[CS2]display eth-trunk 12

Eth-Trunk12's state information is:

Working Mode: Normal

Hash Arithmetic: According to flow

Least Active-linknumber: 1 Max Bandwidth-affected-linknumber: 32

Operating Status: up

Number of Up Ports in Trunk: 2

--------------------------------------------------------------------------------

PortName

Status

Weight

GE1/0/1

Up

1

GE1/0/2

Up

1

BFD:

[CS2]display bfd session all verbose

(w): State in WTR

(*): State is invalid

Total UP/DOWN Session Number : 1/0

--------------------------------------------------------------------------------

Name : 1

(Single Hops) State : Up

--------------------------------------------------------------------------------

Local Discriminator

: 3

Remote Discriminator : 4

Session Detect Mode

: Asynchronous Mode Without Echo Function

BFD Bind Type

: Interface(GE1/0/0)

Bind Session Type

: Static

Bind Peer IP Address : 172.16.1.2

Bind Interface

: GE1/0/0

Bind Source IP Address : 172.16.1.1

FSM Board ID

: 1

ToS-EXP

: 7

Min Tx Interval (ms) : 1000

Min Rx Interval (ms) : 1000

Actual Tx Interval (ms): 1000

Actual Rx Interval (ms): 1000

WTR Interval (ms)

: -

Detect Interval (ms) : 3000

Local Detect Multi

: 3

Active Multi

: 3

Destination Port

: 3784

TTL

: 255

Process PST

: Disable

Config PST

: Disable

Last Local Diagnostic : Control Detection Time Expired

Bind Application

: VRRP

Session Description

: -

---------------------------------------------------------------------------------

AccS:

MSTP配置:

vlan batch 10 20 30

stp region-configuration

region-name huawei

instance 1 vlan 10

instance 2 vlan 20 30

active region-configuration //激活mstp域配置

AccS交换机是S5700,CS交换机是CE12800,所以在MSTP域配置方式上有一点不同。AccS需要使用命令“active region-configuration”才能保存MSTP配置,否则退出mstp域后配置会被自动清除!

接口配置:

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20 30

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 10 20 30

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 10

#

interface GigabitEthernet0/0/4

port link-type access

port default vlan 20

#

interface GigabitEthernet0/0/5

port link-type access

port default vlan 30

验证:

MSTP:

[AccS]display stp brief

MSTID Port

Role STP State

Protection

0

GigabitEthernet0/0/1

DESI FORWARDING

NONE

0

GigabitEthernet0/0/2

DESI FORWARDING

NONE

0

GigabitEthernet0/0/3

DESI FORWARDING

NONE

0

GigabitEthernet0/0/4

DESI FORWARDING

NONE

0

GigabitEthernet0/0/5

DESI FORWARDING

NONE

1

GigabitEthernet0/0/1

ROOT FORWARDING

NONE

1

GigabitEthernet0/0/2

DESI FORWARDING

NONE

1

GigabitEthernet0/0/3

DESI FORWARDING

NONE

2

GigabitEthernet0/0/1

DESI FORWARDING

NONE

2

GigabitEthernet0/0/2

ROOT FORWARDING

NONE

2

GigabitEthernet0/0/4

DESI FORWARDING

NONE

2

GigabitEthernet0/0/5

DESI FORWARDING

NONE

接口:

[AccS]display interface brief

PHY: Physical

*down: administratively down

(l): loopback

(s): spoofing

(b): BFD down

(e): ETHOAM down

(dl): DLDP down

(d): Dampening Suppressed

InUti/OutUti: input utility/output utility

Interface

PHY Protocol InUti OutUti inErrors outErrors

GigabitEthernet0/0/1

up

up

0%

0%

0

0

GigabitEthernet0/0/2

up

up

0%

0%

0

0

GigabitEthernet0/0/3

up

up

0%

0%

0

0

GigabitEthernet0/0/4

up

up

0%

0%

0

0

GigabitEthernet0/0/5

up

up

0%

0%

0

0

AR

接口配置:

interface GigabitEthernet0/0/0

ip address 172.31.1.2 255.255.255.252

#

interface GigabitEthernet0/0/1

ip address 172.16.1.2 255.255.255.252

#

interface GigabitEthernet0/0/2

ip address 172.10.1.1 255.255.255.0

BFD配置:

bfd 1 bind peer-ip 172.31.1.1 interface GigabitEthernet0/0/0 source-ip 172.31.1.

2 配置单跳检测

discriminator local 2 //本地表示

discriminator remote 1 // 远端标识

commit //激活BFD

bfd 2 bind peer-ip 172.16.1.1 interface GigabitEthernet0/0/1 source-ip 172.16.1.

2

discriminator local 4

discriminator remote 3

commit

AR上配置BFD双向检测功能,目的是监测静态路由的可达性,当检测到主路由不可达时,使得主路由失效(此时主路由不会被加入路由表中),低优先级的路由就会加入路由表完成通信。

路由配置:

ip route-static 0.0.0.0 0.0.0.0 172.10.1.2

ip route-static 10.1.1.0 255.255.255.0 172.31.1.1 track bfd-session 1

ip route-static 10.1.1.0 255.255.255.0 172.16.1.1 preference 65

ip route-static 20.1.1.0 255.255.255.0 172.31.1.1 track bfd-session 1

ip route-static 20.1.1.0 255.255.255.0 172.16.1.1 preference 65

ip route-static 30.1.1.0 255.255.255.0 172.31.1.1 track bfd-session 1

ip route-static 30.1.1.0 255.255.255.0 172.16.1.1 preference 65

静态路由绑定BFD功能后,当目标地址不可达时,就会切换到另外一条优先级较低的路由,使得业务访问不中断。

exAR

接口配置:

interface GigabitEthernet0/0/0

ip address 100.1.1.1 255.255.255.0

interface GigabitEthernet0/0/1

ip address 172.10.1.2 255.255.255.0

路由配置:

ip route-static 10.1.1.0 255.255.255.0 172.10.1.1

ip route-static 20.1.1.0 255.255.255.0 172.10.1.1

ip route-static 30.1.1.0 255.255.255.0 172.10.1.1

ip route-static 158.1.1.0 255.255.255.0 100.1.1.2

ip route-static 172.16.1.0 255.255.255.0 172.10.1.1

ip route-static 172.31.1.0 255.255.255.0 172.10.1.1

ip route-static 178.1.1.0 255.255.255.0 100.1.1.2

ip route-static 189.1.1.0 255.255.255.0 100.1.1.2

静态路由需要逐跳进行配置,所以需要的路由条目数量就比较多,并且因为有缺省路由的存在,在配置时需要注意掩码,防止出现路由环路。

NAT配置:

创建ACL:

acl number 2000

rule 5 permit source 10.1.1.0 0.0.0.255

rule 10 permit source 20.1.1.0 0.0.0.255

rule 15 permit source 30.1.1.0 0.0.0.255

rule 20 permit source 172.0.0.0 0.255.255.255

//抓取内网地址,将内网互联地址转换为公网地址

rule 25 deny

acl number 2001

rule 5 permit source 178.1.1.0 0.0.0.255

rule 10 permit source 158.1.1.0 0.0.0.255

rule 15 permit source 189.1.1.0 0.0.0.255

rule 20 permit source 100.0.0.0 0.255.255.255

//抓取公网地址,将公网互联地址转换为内网地址

rule 25 deny

创建地址池:

nat address-group 1 172.10.1.10 172.10.1.15

nat address-group 2 100.1.1.10 100.1.1.15

接口下调用NAT:

interface GigabitEthernet0/0/0

nat outbound 2000 address-group 2

interface GigabitEthernet0/0/1

nat outbound 2001 address-group 1

exAS

VLAN及接口配置:

vlan batch 100 158 178 189 192

interface Vlanif100

ip address 100.1.1.2 255.255.255.0

interface Vlanif158

ip address 158.1.1.254 255.255.255.0

interface Vlanif178

ip address 178.1.1.254 255.255.255.0

interface Vlanif189

ip address 189.1.1.254 255.255.255.0

interface GigabitEthernet0/0/1

port link-type access

port default vlan 178

interface GigabitEthernet0/0/2

port link-type access

port default vlan 158

interface GigabitEthernet0/0/3

port link-type access

port default vlan 189

interface GigabitEthernet0/0/4

port link-type access

port default vlan 100

路由配置:

ip route-static 0.0.0.0 0.0.0.0 100.1.1.1

终端配置按照拓扑图给的地址配置即可。

内外网互访及NAT结果验证:

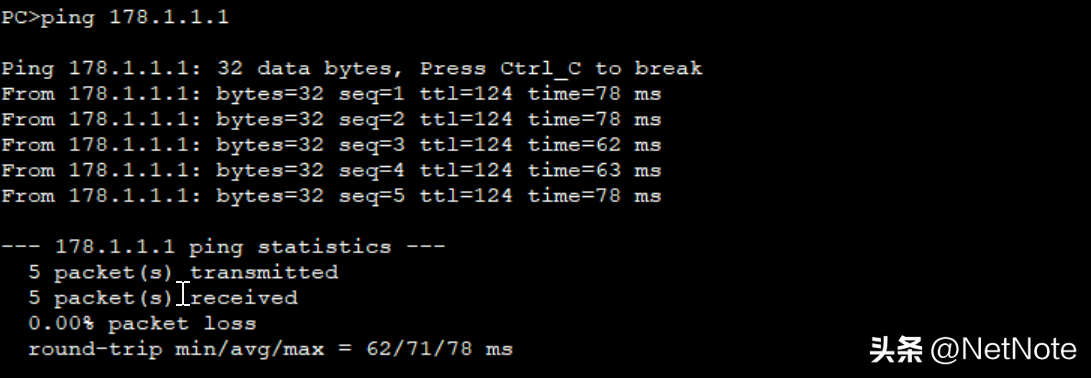

1.PC1访问PC2,通过Wireshark抓取数据包查看;

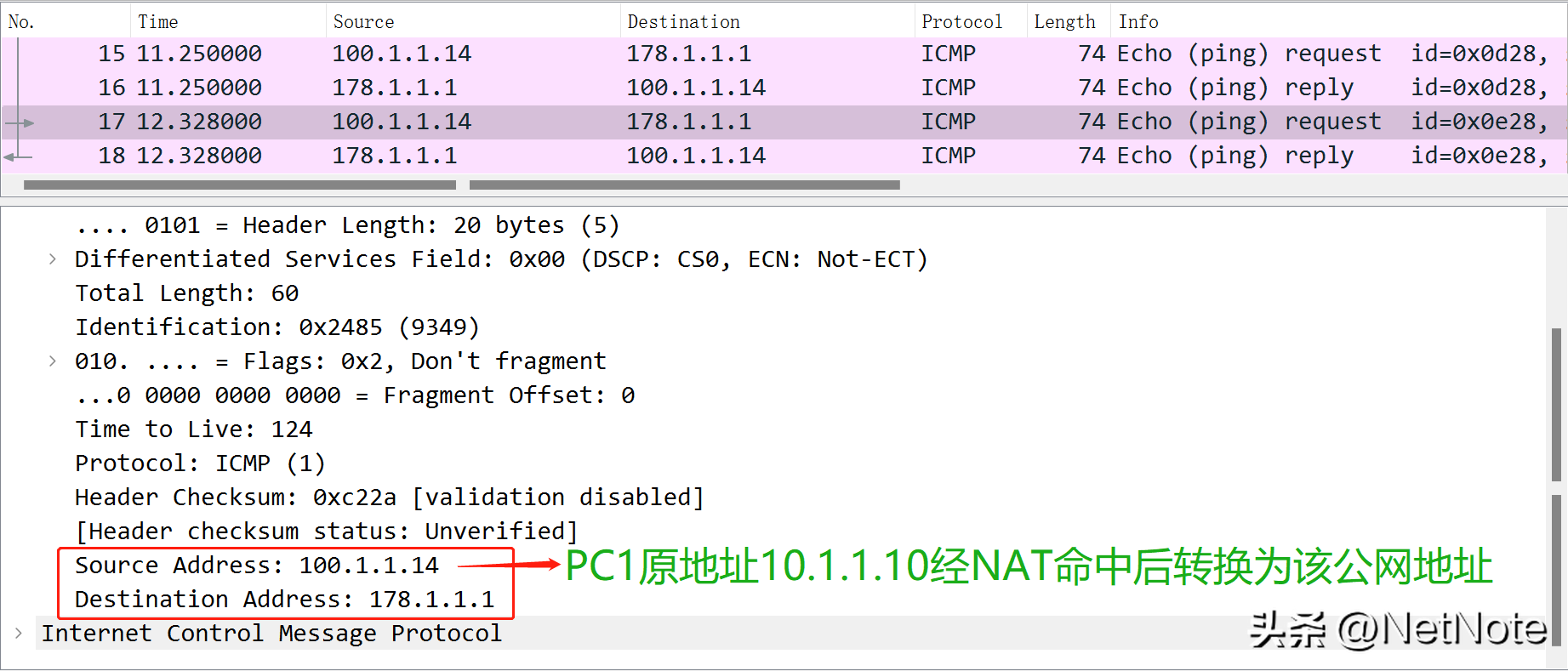

2.PC2访问PC1,通过Wireshark抓取数据包查看。

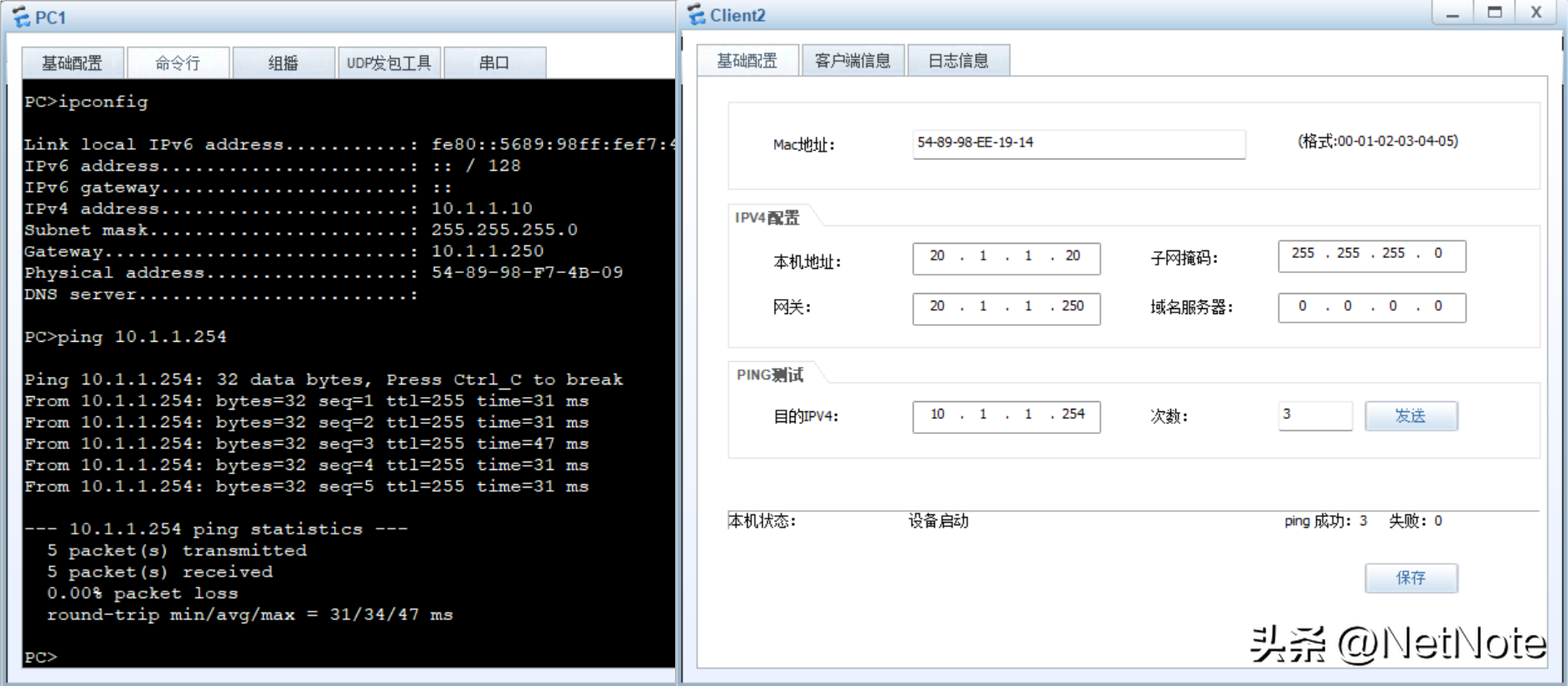

内外网互访标识:PC1和PC2能互相访问(ping模拟访问)

NAT命中标识:

1.源地址和原地址相同则表示NAT未命中;

2.源地址和原地址不同则表示NAT命中。

VRRP切换验证:

1.当主设备整机或接口发生故障时(shutdown模拟),vrrp可以切换到备设备进行数据转发 ,在PC上通过命令tracert验证;

2.当主设备上联口故障恢复时(undo shutdown模拟),vrrp可以自动切回主设备进行数据转发,在PC上通过命令tracert验证。

MSTP负载验证:在PC1和Client2上同时ping测10.1.1.254(10网段的网关),若出现以下现象则表示MSTP进行了负载:

1.在CS1的GE1/0/3接口抓包,出现的ICMP包中源地址只有10.1.1.10,没有20.1.1.20则说明只有10.1.1.0/24网段的流量经过了CS1

2.然后在CS2的GE1/0/3接口抓包,出现的ICMP包中源地址只有20.1.1.20,没有10.1.1.10则说明只有20.1.1.0/24网段的流量经过了CS2

内外网互访验证1:PC1--->PC2,在PC2的Eth0/0/0接口通过Wireshark抓取数据包。图示如下:

查看抓取的数据包:

内外网互访验证2:PC2--->PC1,在PC1的Eth0/0/0接口通过Wireshark抓取数据包。图示如下:

查看抓取数据包:

以上结果显示内外网互访时NAT都能命中,说明NAT地址池及ACL策略都正确。

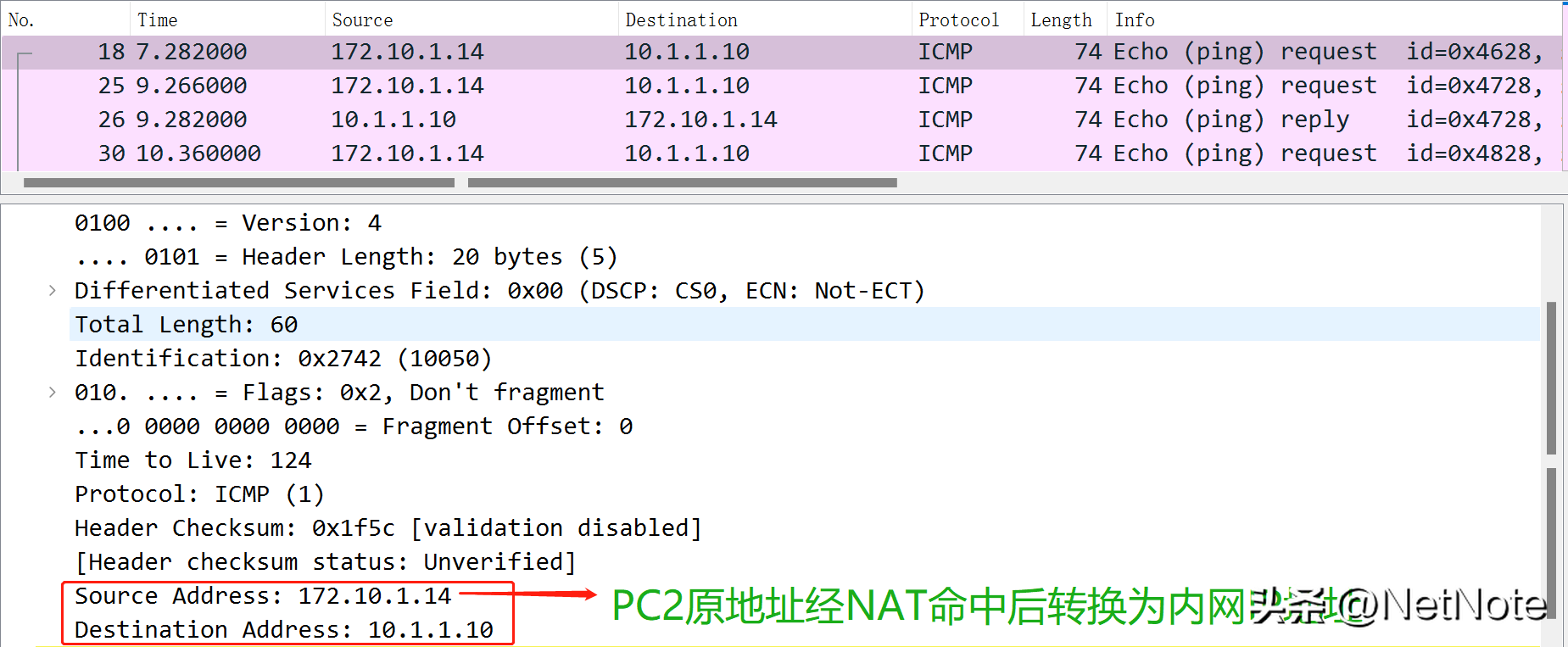

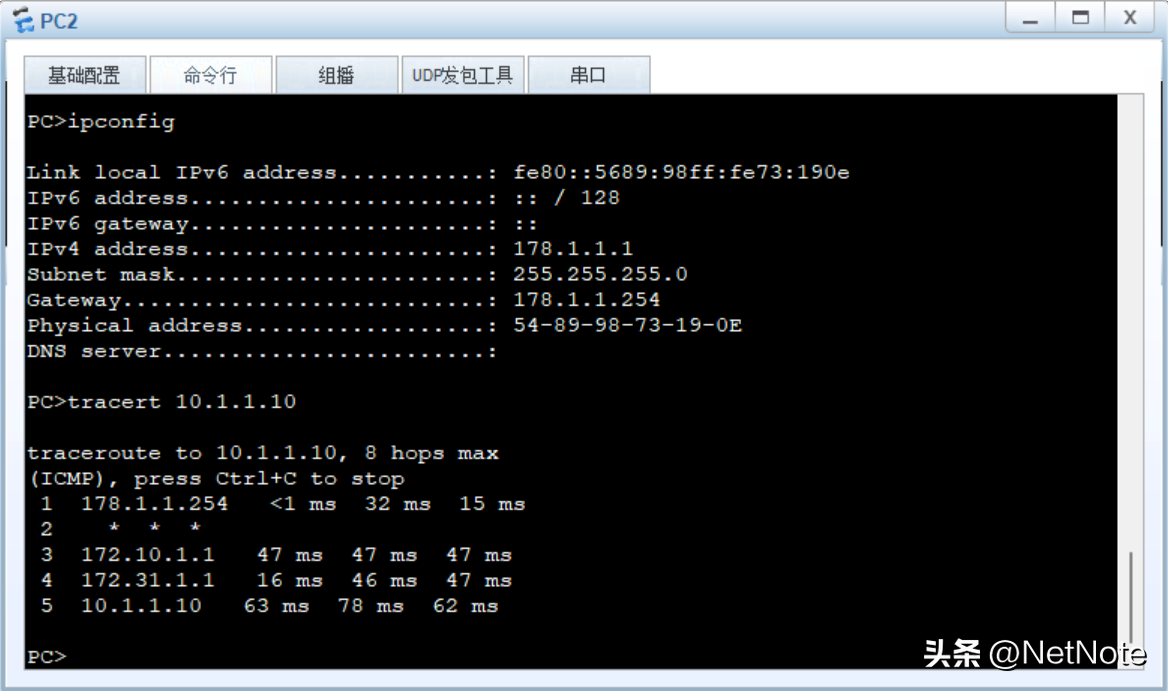

VRRP切换验证1:CS1的GE1/0/0发生故障(shutdown模拟),CS1的VRRP状态由Master变为Backup;同时CS2的VRRP状态由Backup变为Master。同时在PC2上tracert PC1,查看流量传输路径。

此时当PC2访问PC1时,通过路由跟踪可以发现,数据通过CS2进行转发。

VRRP切换验证2:CS1的GE1/0/0故障恢复(undo shutdown模拟),CS1的VRRP状态由Backup恢复正常;同时CS2的VRRP状态由Master恢复正常。

当故障恢复时,在PC2访问PC1时,通过路由跟踪可以发现,数据转发路径恢复到CS1进行转发。

Tips:第二跳因为存在NAT,所以无法正常显示,工作中有这种情况可千万别以为网络中间节点有故障,可以注意一下!

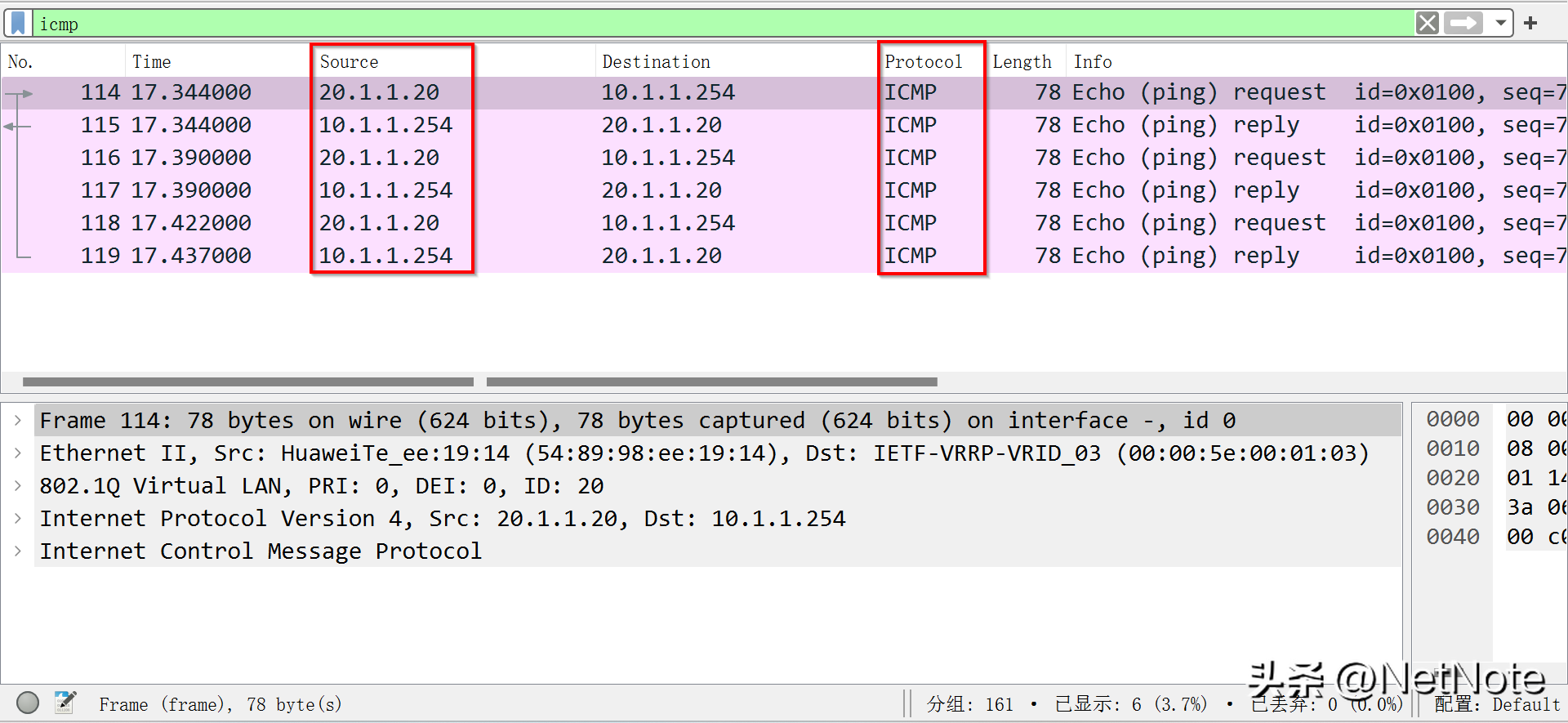

MSTP验证1:在CS1的GE1/0/3接口使用Wireshark抓包分析。

通过抓包可以发现只有10.1.1.0/24的流量经过出CS1转发,20.1.1.0/24的流量经过其他设备转发。

MSTP验证2:在CS2的GE1/0/3接口使用Wireshark抓包分析。

通过抓包可以发现只有20.1.1.0/24的流量经过出CS2转发,10.1.1.0/24的流量经过其他设备转发。MSTP完成了流量的负载。

本实验在配置完成后可以实现需求。在此实验中,由于VRRP处于TCP/IP模型的2.5层,所以此实验中的协议基本都是二层协议,对于网络协议的应用不多,只用到静态路由。由于拓扑有限,只能配置静态路由。后续我会专门出针对三大路由协议的专题文章,希望和大家一起探讨。

- 0002

- 0000

- 0000

- 0000

- 0001